时间的准确性在服务器上非常重要,所以要与标准时间保持同步,毕竟服务器的时钟并不一定精准,所以需要我们每隔一段时间去同步一下时间。笔者所管理的服务器每隔6小时就会同步一下时间。如何同步呢?这就要用到ntpdate 这个指令。如果你的服务器上没有这个指令,请使用'yum install -y ntpdate'安装,或者下载源码包安装。

同步时间的命令为:'ntpdate timeserver' 这里的timeserver为时间服务器的IP或者hostname,常用的timeserver有210.72.145.44, time.windows.com(windows的时间服务器)。如果你想每隔6小时同步一次那么请指定一个计划任务。

00 */6 * * * /usr/sbin/ntpdate 210.72.145.44 >/dev/null

之所以在后面加一个重定向,是因为这个同步的过程是有内容输出的,因为我们的计划任务是在后台执行的,输出的内容会以邮件的形式发送给用户,所以为了避免邮件太多请输出到/dev/null (在linux下这个设备是虚拟的存在,你可以理解为空洞)

类似于dreamhost这类主机服务商,是显示fopen的使用的。使用php的

curl可以实现支持FTP、FTPS、HTTP HTPPS SCP SFTP TFTP TELNET DICT FILE和LDAP。curl

支持SSL证书、HTTP POST、HTTP PUT 、FTP

上传,kerberos、基于HTT格式的上传、代理、cookie、用户+口令证明、文件传送恢复、http代理通道就最常用的来说,是基于http的get和post方法。

代码实现:

1、http的get实现

$ch = curl_init("[url=http://www.eb163.com/]http://www.eb163.com/[/url]") ;

curl_setopt($ch, CURLOPT_RETURNTRANSFER, true) ;

curl_setopt($ch, CURLOPT_BINARYTRANSFER, true) ;

$output = curl_exec($ch) ;

$fh = fopen("out.html", 'w') ;

fwrite($fh, $output) ;

fclose($fh) ;

2、http的post实现

//extract data from the post

extract($_POST) ;

//set POST variables

$url = 'http://www.eb163.com/get-post.php' ;

$fields = array(

'lname'=>urlencode($last_name) ,

'fname'=>urlencode($first_name) ,

'title'=>urlencode($title) ,

'company'=>urlencode($institution) ,

'age'=>urlencode($age) ,

'email'=>urlencode($email) ,

'phone'=>urlencode($phone)

);

//url-ify the data for the POST

foreach($fields as $key=>$value) { $fields_string .= $key.'='.$value.'&' ; }

rtrim($fields_string ,'&') ;

//open connection

$ch = curl_init() ;

//set the url, number of POST vars, POST data

curl_setopt($ch, CURLOPT_URL,$url) ;

curl_setopt($ch, CURLOPT_POST,count($fields)) ;

curl_setopt($ch, CURLOPT_POSTFIELDS,$fields_string) ;

//execute post

$result = curl_exec($ch) ;

//close connection

curl_close($ch) ;

#!/bin/bash

bak_path=/data/bak_path

mysql_bk_dir=$bak_path/mysql_bk_dir

log_file=$backup_path/backuplog

password=123456

for i in $(mysql -p$password -e "show databases\G" |grep Database | awk '{print $2}')

do

new_file="$mysql_bk_dir"/$i$(date +%Y%m%d).tar.gz

dump_file="$mysql_bk_dir"/$i$(date +%Y%m%d).sql

old_file="$mysql_bk_dir"/$i$(date +%Y$m%d).tar.gz

echo "------------------------------------------------------------" >> $log_file

echo $(date +"%Y-%m-%d %H:%M:%S") >> $log_file

echo "------------------------------------------------------------" >> $log_file

if [ -f $old_file ]; then

rm -rf $old_file >> $log_file 2>&1;

echo "[$old_file] Delete Old File Success!" >> $log_file

else

echo "[$old_file] No Old Backup File!" >> $log_file

fi

if [ -f $new_file ]; then

echo "[$new_file] The backup file is exist, can't backup!" >> $log_file;

else

cd $mysql_bk_dir

/usr/local/mysql/bin/mysqldump --opt $i -p$password > $dump_file

tar zcf $new_file $dump_file >> $log_file 2>&1

echo "[$new_file] Backup success!" >> $log_file

rm -rf $dump_file

fi

sleep 15

done

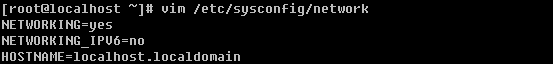

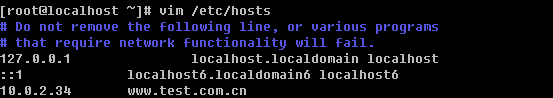

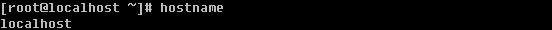

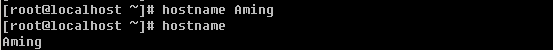

中的’localhost’更改成’Aming’。不过这样修改只是保存在内存中,下次重启还会变成未改之前的主机名,所以需要你还要去更改相关的配置文件’/etc/sysconfig/network’。

中的’localhost’更改成’Aming’。不过这样修改只是保存在内存中,下次重启还会变成未改之前的主机名,所以需要你还要去更改相关的配置文件’/etc/sysconfig/network’。